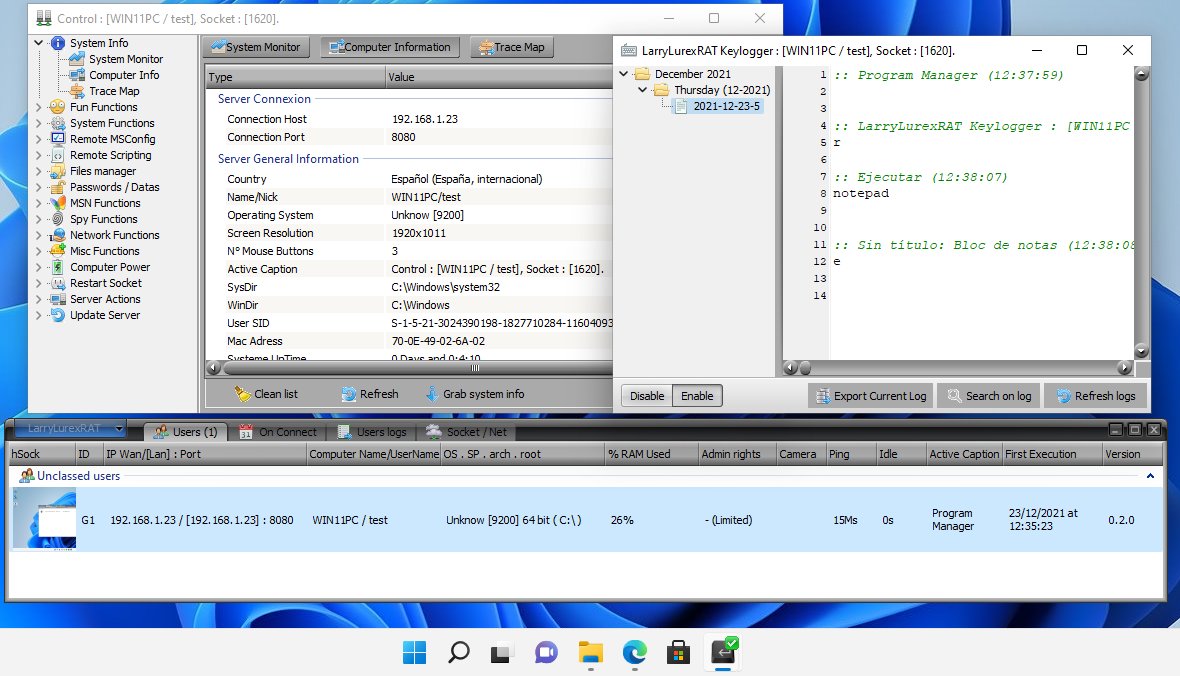

Durante los últimos años he estado realizando evasión de motores heurísticos y sistemas EDR de forma regular, encontrándome con la necesidad de tener que desarrollar mi propio malware para evadir este tipo de detecciones basadas en comportamiento. Este proyecto es una versión modificada realizando

reversing al conocido troyano DarkComet, sus funcionalidades son las mismas que las del original, así como sus detecciones antivirus a nivel de firma deben ser similares. Sin embargo, se han realizado los siguientes cambios en su comportamiento, para ser lo más parecido a un software completamente nuevo a los ojos de un antivirus. Estos son los principales cambios que trae esta versión:

- Nombre de archivo/extensión/carpeta del sistema de registro de keylogger

- Nombre de las claves de registro creadas por el software

- Mensaje al inicio de las comunicaciones TCP

- Clave de cifrado de comunicación

- Número de versión del servidor

- Descripción del archivo del servidor

- Ruta de instalación y nombre del binario

- Ligero rediseño del estilo de la interfaz

- Patrón de aleatoriedad de mutex

- Identificación del servidor

- Puerto predeterminado para conexiones

- Archivos GeoIP.dat y UPX

- Se corrigió un error que bloqueaba la ejecución en las últimas versiones de Windows 10

- Huevos de Pascua… };)

Aclaraciones

- Los servidores generados por LarryLurexRAT no funcionan con DarkComet

- La versión de DarkComet RAT elegida para este proyecto ha sido la 5.2

- Gracias a DarkCoderSc (Jean-Pierre LESUEUR) por su magnífico trabajo

- Esta aplicación está diseñada exclusivamente con fines educativos y no soy responsable del mal uso que otras personas puedan dar al software LarryLurexRAT o la información aquí establecida

[Enlace externo eliminado para invitados]